WooCommerce publicó un aviso sobre una vulnerabilidad XSS, mientras que Wordfence informó simultáneamente sobre una vulnerabilidad crítica en un complemento de WooCommerce llamado Dokan Pro. El aviso sobre Dokan Pro advirtió que una vulnerabilidad de inyección SQL permite a atacantes no autenticados extraer información confidencial de la base de datos de un sitio web.

Complemento Dokan Pro para WordPress

El complemento Dokan Pro permite al usuario transformar su sitio web WooCommerce en un mercado de múltiples proveedores similar a sitios como Amazon y Etsy. Actualmente tiene más de 50.000 instalaciones. Las versiones del complemento hasta la 3.10.3 inclusive son vulnerables.

Según WordFence, la versión 3.11.0 representa la versión más segura y completamente parcheada.

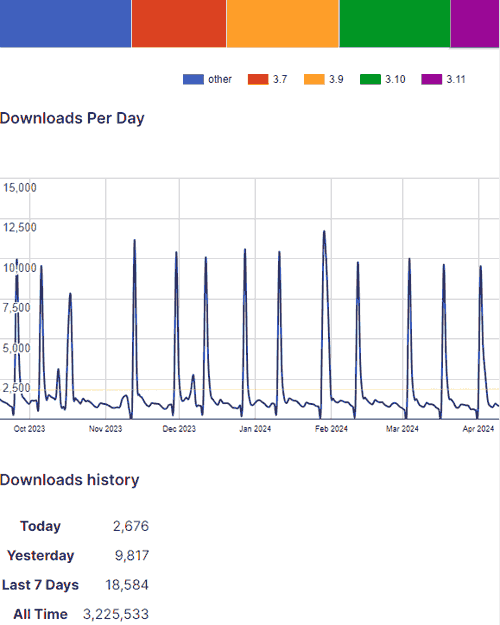

WordPress.org enumera el número actual de instalaciones de complementos de la versión lite en más de 50.000 y un número total histórico de instalaciones de más de 3 millones. En este momento, sólo el 30,6% de las instalaciones utilizaban la versión más actualizada, 3.11, lo que puede significar que el 69,4% de todos los complementos de Dokan Pro son vulnerables.

Captura de pantalla de las estadísticas de descarga del complemento Dokan

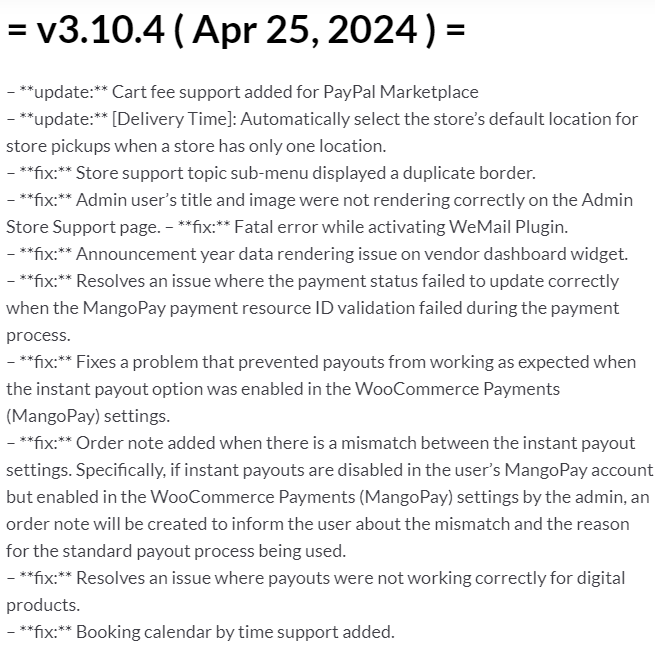

El registro de cambios no muestra el parche de vulnerabilidad

El registro de cambios es lo que les dice a los usuarios de un complemento qué contiene una actualización. La mayoría de los creadores de complementos y temas publicarán un aviso claro de que una actualización contiene un parche de vulnerabilidad. Según Wordfence, la vulnerabilidad afecta a las versiones hasta la versión 3.10.3 incluida. Pero la notación del registro de cambios para la versión 3.10.4 que se lanzó el 25 de abril de 2024 (que se supone que está parcheada) no muestra que haya un parche. Es posible que el editor de Dokan Pro y Dokan Lite no quisiera alertar a los piratas informáticos sobre la vulnerabilidad crítica.

Captura de pantalla del registro de cambios de Dokan Pro

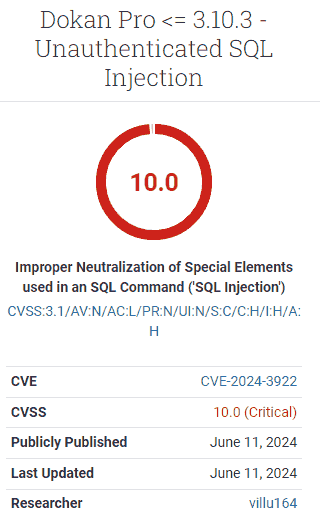

Puntuación CVSS 10

El Sistema de puntuación de vulnerabilidad común (CVSS) es un estándar abierto para asignar una puntuación que representa la gravedad de una vulnerabilidad. La puntuación de gravedad se basa en qué tan explotable es, su impacto, además de métricas complementarias como seguridad y urgencia que juntas suman una puntuación total desde la menos grave (1) hasta la más alta (10).

El complemento Dokan Pro recibió una puntuación CVSS de 10, el nivel de gravedad más alto, lo que significa que se recomienda a cualquier usuario del complemento que tome medidas inmediatas.

Captura de pantalla de la puntuación de gravedad de la vulnerabilidad de Dokan Pro

Descripción de la vulnerabilidad

Se descubrió que Dokan Pro contenía una vulnerabilidad de inyección SQL no autenticada. Hay vulnerabilidades autenticadas y no autenticadas. No autenticado significa que un atacante no necesita adquirir credenciales de usuario para lanzar un ataque. Entre los dos tipos de vulnerabilidades, la no autenticada es el peor de los casos.

Una vulnerabilidad de inyección SQL de WordPress es aquella en la que un complemento o tema permite a un atacante manipular la base de datos. La base de datos es el corazón de cada sitio web de WordPress, donde se encuentran todas las contraseñas, nombres de inicio de sesión, publicaciones, temas y datos de complementos. Una vulnerabilidad que permite a cualquiera manipular la base de datos es considerablemente grave; esto es realmente malo.

Así lo describe Wordfence:

“El complemento Dokan Pro para WordPress es vulnerable a la inyección SQL a través del parámetro ‘código’ en todas las versiones hasta la 3.10.3 inclusive debido a un escape insuficiente en el parámetro proporcionado por el usuario y a la falta de preparación suficiente en la consulta SQL existente. Esto hace posible que atacantes no autenticados agreguen consultas SQL adicionales a consultas ya existentes que pueden usarse para extraer información confidencial de la base de datos”.

Acción recomendada para usuarios de Dokan Pro

Se recomienda a los usuarios del complemento Dokan Pro que consideren actualizar sus sitios lo antes posible. Siempre es prudente probar las actualizaciones antes de cargarlas en vivo en un sitio web. Pero debido a la gravedad de esta vulnerabilidad, los usuarios deberían considerar acelerar esta actualización.

WooCommerce publicó un aviso de una vulnerabilidad que afecta a las versiones 8.8.0 y superiores. La vulnerabilidad tiene una calificación de 5.4, que es una amenaza de nivel medio y solo afecta a los usuarios que tienen activada la función Atributo de pedido. Sin embargo, WooCommerce recomienda “enfáticamente” a los usuarios actualizar lo antes posible a la versión más actual (al momento de escribir este artículo), WooCommerce 8.9.3.

Vulnerabilidad de secuencias de comandos entre sitios (XSS) de WooCommerce

El tipo de vulnerabilidad que afecta a WooCommerce se llama Cross Site Scripting (XSS), que es un tipo de vulnerabilidad que depende de que un usuario (como el administrador de una tienda WooCommerce) haga clic en un enlace.

Según WooCommerce:

“Esta vulnerabilidad podría permitir secuencias de comandos entre sitios, un tipo de ataque en el que un mal actor manipula un enlace para incluir contenido malicioso (a través de código como JavaScript) en una página. Esto podría afectar a cualquiera que haga clic en el enlace, incluido un cliente, el comerciante o el administrador de la tienda.

…No tenemos conocimiento de ningún aprovechamiento de esta vulnerabilidad. El problema se encontró originalmente a través del programa de investigación de seguridad proactiva de Automattic con HackerOne. Nuestros equipos de soporte no han recibido informes de que haya sido explotado y los análisis de nuestro equipo de ingeniería no revelaron que hubiera sido explotado”.

¿Deberían los servidores web ser más proactivos?

Desarrollador web y experto en marketing de búsqueda Adam J. Humphreys, Of Making 8, inc. (perfil de LinkedIn), considera que los servidores web deberían ser más proactivos a la hora de parchear vulnerabilidades críticas, aunque eso pueda causar que algunos sitios pierdan funcionalidad si hay un conflicto con algún otro complemento o tema en uso.

Adán observó:

“El problema más profundo es el hecho de que WordPress sigue sin actualizaciones automáticas y con una vulnerabilidad constante que es la ilusión de que sus sitios son seguros. La mayoría de las actualizaciones principales no las realizan los hosts y casi todos los hosts no realizan ninguna actualización de complementos, incluso si las hacen hasta que se realiza una actualización principal. Luego está el hecho de que la mayoría de las actualizaciones de complementos premium a menudo no se realizan automáticamente. Muchos de los cuales contienen parches de seguridad críticos”.

Le pregunté si se refería a una actualización automática, en la que se fuerza una actualización en un sitio web.

“Correcto, muchos hosts no realizarán actualizaciones hasta una actualización central de WordPress. Los ingenieros de Softaculous me lo confirmaron. WPEngine, que afirma que las actualizaciones están totalmente administradas, no lo hace con la frecuencia para parchear de manera oportuna dichos complementos. WordPress sin una gestión continua es una vulnerabilidad y, sin embargo, la mitad de todos los sitios web se crean con él. En mi opinión, este es un descuido de WordPress que debería abordarse”.

Lea más en Wordfence:

Dokan Pro <= 3.10.3 – Inyección SQL no autenticada

Lea la documentación oficial sobre vulnerabilidades de WooCommerce:

WooCommerce actualizado para abordar la vulnerabilidad de secuencias de comandos entre sitios

Imagen destacada de Shutterstock/New Africa